BitLocker es un mecanismo que apareció con Windows Vista y ofrece cifrado de disco completo. Si inicialmente estaba reservado a las ediciones Pro, ahora está disponible en todas las ediciones de Windows 11. En las máquinas más recientes, incluso está activado por defecto, una decisión de Microsoft que comunicó sobre este tema el pasado mes de mayo. Este cambio se produjo con nuevas instalaciones de Windows 11 equipadas con la última actualización importante 24H2.

El cifrado se basa en XTS-AES de 128 o 256 bits. En teoría, permite proteger la información almacenada en el disco exigiendo la posesión de una clave para descifrarla. Esta clave se almacena en el chip TPM (versión mínima 1.2). Debe ser objeto de especial cuidado en caso de reinstalación de Windows, para no perder sus documentos y otros archivos personales, como indicamos el año pasado.

Sin embargo, esta protección no es absoluta. En febrero de 2024, un YouTuber, Stacksmasher, mostró cómo podía eludir BitLocker con menos de 10 dólares en hardware. La demostración fue impresionante, pero se basó en una configuración específica. El ordenador debía tener disponible un conector LPC (Low Pin Count), como era el caso de los antiguos portátiles Lenovo. El problema también fue conocido y documentado por Microsoft.

El hacker Thomas Lambertz, sin embargo, demostró hace unos días que se puede acceder a la información sin esta técnica, aunque el acceso físico siga siendo obligatorio.

Un viejo defecto actualizado

El 28 de diciembre, Thomas Lambertz mostró su método durante el Congreso de Comunicación del Caos que se celebró recientemente en el Chaos Computer Club (CCC), a menudo presentado como el club de hackers más grande de Europa.

Su técnica se basa en un antiguo defecto, CVE-2023-21563, también apodado “bitpixie”. En el archivo de Microsoft, aparece corregido en enero de 2023. Acompañado de una puntuación CVSS (3,1) de 6,8, su peligrosidad se fijó en “significativa”. Explotado, habría permitido eludir BitLocker y, por tanto, acceder a los datos, incluso si requería acceso físico.

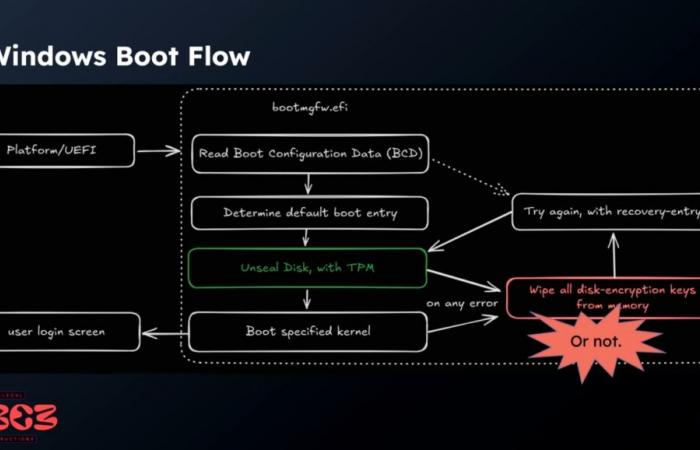

En su demostración, Lambertz explica que este defecto aún podría explotarse, ya que la corrección no ha cubierto todos los ángulos. Para ello, el hacker redirigió el mecanismo de arranque seguro para que iniciara un gestor de arranque obsoleto para Windows. La misión del cargador es extraer la clave de cifrado en la memoria, permitiendo que un sistema Linux instalado la recupere.

El procedimiento es el siguiente:

- Cree una llave USB de arranque, cuyo espacio de almacenamiento sea mayor que la cantidad de RAM en la computadora de destino

- Reinicie repentinamente la computadora mientras se inicia Windows, antes de que aparezca la pantalla de inicio de sesión, para que la clave de cifrado se cargue en la memoria.

- Arranque desde la llave USB y luego cargue un shell UEFI personalizado, para que pueda ejecutar herramientas que volcarán la memoria

- Analice volcados con herramientas como xxd y searchMem para localizar la clave de cifrado en áreas específicas

Explotar esta falla solo es posible porque una solución completa requiere un cambio a UEFI. Microsoft se habría quedado “atascado” por las limitaciones de espacio de almacenamiento en este componente crucial.

Peligro variable

La cuestión es cuán peligrosa es la técnica utilizada por Thomas Lambertz. En términos absolutos, lo es: se omite BitLocker y se puede leer la información previamente cifrada. Sin embargo, hay dos condiciones importantes. Por un lado, el acceso físico a la máquina, que dista mucho de ser una garantía, sobre todo porque es necesario disponer de tiempo para realizar las manipulaciones. Por otro lado, el acceso a la red, mediante un adaptador USB que autoriza el arranque PXE.

Es probable que los usuarios tradicionales no corran peligro. Por otro lado, las empresas, las administraciones y los gobiernos (especialmente los miembros de alto rango) deberían verlo como un riesgo. Si la operación no se puede realizar de forma discreta, el robo del dispositivo sigue siendo posible. Robar la computadora portátil de una celebridad puede generar información confidencial o incluso clasificada.

La corrección completa no es sencilla.

Para corregir el problema, debemos esperar una solución más duradera que la propuesta por Microsoft hace dos años. Lamentablemente, esta solución completa requiere la sustitución de los certificados de seguridad, cuya revocación no es posible de forma sencilla.

Según Thomas Lambertz, la editorial es consciente del problema, pero se encuentra en una situación delicada, ya que “ cada actualización de firmware que no predice correctamente podría dañar BitLocker. Por eso no lo hacen ».

¿Qué hacer para protegerse? Existen pocos métodos verdaderamente confiables. Si un administrador administra las PC con Windows que ejecutan BitLocker, habilitar la regla que agrega un PIN para desbloquear BitLocker es un paso importante. Pero para el hacker sólo hay una manera de bloquear el problema desde la raíz: “ Lo único que puede hacer para evitar este ataque es desactivar toda la pila de red en el BIOS. De esta manera, el arranque PXE no es posible, independientemente del dispositivo conectado ».

Mientras tanto, la técnica del hacker es efectiva en cualquier máquina con Windows 11 actualizada. Microsoft aún no ha reaccionado a estos descubrimientos, pero Thomas Lambertz lo ha mantenido informado sobre los avances.